就在不久前,我的一位同事Menard Ose?a在参加RSA大会之后撰写了一篇文章,讨论企业在使用社交媒体以及处理企业信息时,务必建立良好的安全意识。此外,在该文档中,他特别强调企业应该通过正确的用户认知、信息安全政策以及信息安全技术来确保自己免于内部与外部的威胁。

本文将进一步说明,这项原则不仅适用于社交媒体的运用,而是整个企业运算基础架构皆适用。

WORM_FLASHY.VRX:三合一恶意软件

最近,我们在一些企业网络中发现了一种非常有意思感染情况,这是一种结合多种恶意软件并且“意外地”衍生出一种合体恶意软件的案例。

我们在同一个网络上发现了一只蠕虫与二个文件感染程序,分别是:WORM_FLASHY.AA、PE_CHIR.B与PE_VIRUX.AA,然而由于这些恶意软件会互相结合,因而让感染情况更加严重,使得网络运作不稳定。以下详细说明这类感染的发生经过:

首先,WORM_FLASHY.AA先感染某台计算机,将自己复制到系统文件夹、共享磁盘驱动器以及可卸除式磁盘。

接着,PE_CHIR.B感染同一台计算机,它会检查该计算机上的WORM_FLASHY.AA蠕虫是否有自己的感染标记。如果没有,PE_CHIR.B就会感染该WORM_FLASHY.AA蠕虫,然后留下感染标记。

接着,PE_VIRUX.AA又感染这台计算机,并且检查其WORM_FLASHY.AA蠕虫是否有自己的感染标记。如果没有,同样也会感染WORM_FLASHY.AA。

最后,当WORM_FLASHY.AA再次执行时,它所散播的复本已不再是原始的版本,而是已感染了PE_CHIR.B和PE_VIRUX.AA的合体版本。这个新的版本就是趋势科技所侦测到的WORM_FLASHY.VRX。

这项攻击当中最重要的关键是WORM_FLASHY.AA。此蠕虫在设计时即具备一些弹性让其复制散播的部分可以修改,而不是只散播最原始的版本。因此,当WORM_FLASHY.AA被PE_CHIR.B和PE_VIRUX.AA感染时,它后续散播的恶意软件会变成WORM_FLASHY.VRX,也就是三者的合体。

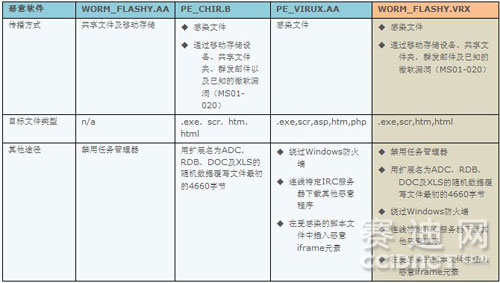

WORM_FLASHY.VRX的恶意行为非常多样,因为它同时包含了三种恶意软件的散播、感染与其他行为:

预防永远胜于治疗

虽然上述攻击看似复杂,但预防方法却相当简单,只要遵循一些计算机与网络设定的最佳实务原则即可:

·设定计算机停用移动存储装置的自动播放功能

·将共享磁盘驱动器与共享文件夹的权限设定为“只读”

·让计算机随时更新最新的安全补丁

·拦截可执行的电子邮件附文件

·监控网络是否有可疑的联机或活动

·确保所有计算机都安装信息安全软件,并且务必启动实时扫瞄功能

正如我同事Menard所说,不论是社交网络或计算机网络,企业越疏于防范,歹徒就越容易得逞。

注释:作者Francis Saguiguit现为趋势科技威胁分析师。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

BrickerBot是如何攻击企业IoT设备的?

我所在的公司的网络囊括物联网(IoT)设备。我听说BrickerBot能够在发动拒绝服务攻击后永久性地损坏一些IoT设备。那么,企业可以采取什么措施来抵御BrickerBot?

-

如何检测出定制服务器中预装的恶意软件?

定制服务器意味着企业需要对更多硬件安全承担责任,并更多地依靠定制制造商,而不是传统服务器供应商……

-

勒索软件连续升级,RaaS走热

如今,勒索软件业务正持续壮大,恶意软件开发人员在尝试利用不同类型的勒索软件的新功能,使攻击更加有效和有利可图。

-

攻击手段再升级,谷歌云服务成新跳板

最近安全研究人员披露有攻击团队利用谷歌云服务对企业进行攻击,其中包括臭名昭著的Carbanak团伙,它以金融机构为主要攻击目标。